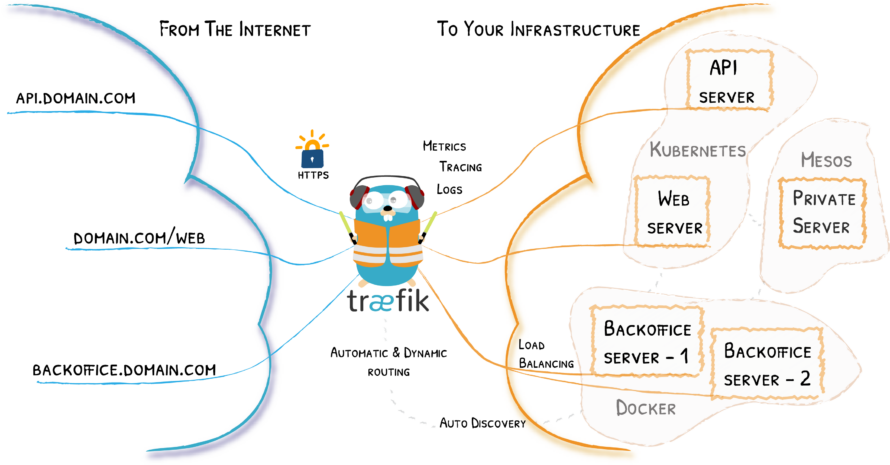

Traefik is een veelzijdige reverse proxy en load balancer die naadloos integreert met moderne container- en microservices-omgevingen. In dit artikel bespreken we geavanceerde configuraties voor certificaatbeheer, security headers, logging en metrics om de beveiliging en observability van uw applicaties te optimaliseren. Alle configuraties bevinden zich in de “traefik.yml“-configuratie.

In de wereld van moderne applicaties is het belangrijk om niet alleen te vertrouwen op de standaardconfiguraties die worden geleverd door reverse proxies zoals Traefik. Het is nodig om dieper in de mogelijkheden van deze tools te duiken om de volledige potentie te benutten. In dit artikel zullen we niet alleen de basisconfiguraties doornemen, maar ook enkele geavanceerde technieken en best practices bespreken die u kunt implementeren voor een optimale werking van uw applicaties.

1. Certificaatbeheer met Let’s Encrypt

Traefik ondersteunt automatische SSL-certificaatvernieuwing via Let’s Encrypt. Door de ACME-protocolintegratie kunnen certificaten automatisch worden verkregen en vernieuwd, wat zorgt voor een veilige HTTPS-communicatie. Dit is essentieel voor de beveiliging van gegevens die tussen de server en de gebruiker worden verzonden. Het gebruik van Let’s Encrypt zorgt ervoor dat u altijd een actueel en veilig certificaat heeft, zonder handmatige tussenkomst.

Bij het instellen van Let’s Encrypt is het belangrijk om te begrijpen hoe het proces van het verkrijgen van certificaten werkt. Zodra u de configuratie heeft ingesteld, zal Traefik automatisch communiceren met de Let’s Encrypt-servers om uw certificaat aan te vragen. Dit gebeurt meestal op de achtergrond, zodat u zich kunt concentreren op andere aspecten van uw applicatiebeheer.

HTTP Challeng:

Naast de basisinstellingen kunt u ook geavanceerde opties configureren, zoals het aanpassen van de challenge-methoden die Let’s Encrypt gebruikt om uw domeineigendom te verifiëren. Dit kan variëren van HTTP-challenges tot DNS-challenges, afhankelijk van uw specifieke behoeften en infrastructuur.

Bij de HTTP Challenge methode plaatst Traefik een tijdelijk validatiebestand op de webserver, dat Let’s Encrypt vervolgens opvraagt via een HTTP-verzoek naar http://<domein>/.well-known/acme-challenge/<token>. Dit bestand bewijst dat de server daadwerkelijk het domein beheert. In de Traefik-configuratie moet een entryPoint genaamd webaanwezig zijn, die poort 80 opent voor inkomende HTTP-verzoeken. Wanneer een SSL-certificaat wordt aangevraagd, zorgt Traefik ervoor dat het verificatiebestand beschikbaar is. Als de verificatie slaagt, geeft Let’s Encrypt een certificaat uit, dat Traefik opslaat op de opgegeven locatie (storage: /letsencrypt/acme.json).

certificatesResolvers:

letsencrypt:

acme:

email: uw-email@domein.com

storage: /letsencrypt/acme.json

httpChallenge:

entryPoint: webBelangrijk: De HTTP Challenge werkt niet als je poort 80 niet open hebt of als verkeer rechtstreeks naar poort 443(HTTPS) wordt geforceerd zonder een uitzondering voor .well-known/acme-challenge. In dergelijke gevallen is een DNS Challenge een beter alternatief.

DNS Challenge bij Cloudflare

Ja, je configuratie is correct voor een HTTP challenge in Traefik. Dit betekent dat Let’s Encrypt een tijdelijke bestandsuitdaging uitvoert via de web entryPoint om het eigendom van het domein te verifiëren.

DNS Challenge Configuratie

Als je in plaats daarvan een DNS challenge wilt gebruiken (bijvoorbeeld als je wildcard-certificaten wilt genereren of geen HTTP-verificatie kunt doen), moet je de configuratie aanpassen. Hier is een voorbeeld voor Cloudflare:

certificatesResolvers:

letsencrypt:

acme:

email: uw-email@domein.com

storage: /letsencrypt/acme.json

dnsChallenge:

provider: cloudflare

resolvers:

- "1.1.1.1:53"

- "8.8.8.8:53"

delayBeforeCheck: 0

Belangrijke punten:1. Provider: Je moet de juiste DNS-provider instellen (bijv. cloudflare, route53, digitalocean, etc.).

2. API Credentials: Voor de meeste DNS-providers moet je API-gegevens doorgeven als omgevingsvariabelen of in een bestand. Voor certificaatbeheer via de Cloudflare API zou je bijvoorbeeld een .env-bestand kunnen hebben met:

environment:

- CF_API_EMAIL=${CF_API_EMAIL}

- CF_API_KEY=${CF_API_KEY}3. Resolvers: Dit zijn de DNS-servers die Traefik gebruikt om te controleren of de TXT-record correct is toegevoegd.

4. delayBeforeCheck: Dit kan handig zijn als de DNS-provider traag is met het publiceren van wijzigingen.

2. Implementatie van Security Headers

Het toevoegen van security headers verhoogt de beveiliging van uw applicaties door bescherming te bieden tegen veelvoorkomende aanvallen zoals clickjacking en MIME-sniffing. Dit kan worden bereikt door middel van Traefik’s middleware-functionaliteit. Het is interessant om te weten dat veel van deze headers eenvoudig kunnen worden ingesteld en geconfigureerd via de Traefik-configuratie, waardoor het een ideale keuze is voor ontwikkelaars die de beveiliging van hun applicaties willen verbeteren zonder al te veel inspanning.

Configuratievoorbeeld:

http:

middlewares:

security-headers:

headers:

frameDeny: true

sslRedirect: true

stsSeconds: 31536000

stsIncludeSubdomains: true

stsPreload: true

contentTypeNosniff: true

browserXssFilter: true

referrerPolicy: "strict-origin-when-cross-origin"

permissionsPolicy: "geolocation=(), microphone=(), camera=()"

customFrameOptionsValue: "SAMEORIGIN"Deze configuratie stelt verschillende beveiligingsheaders in, zoals HSTS en Content Security Policy, om de applicatie te beschermen tegen diverse bedreigingen.

3. Dynamic Configuration

Naast de statische configuratie in traefik.yml biedt Traefik de mogelijkheid om dynamische configuraties te laden via het bestandssysteem of providers zoals Docker en Kubernetes. Dit maakt het mogelijk om routers, middleware en services te beheren zonder een herstart van Traefik. Deze flexibiliteit is cruciaal in een wereld waar uptime en beschikbaarheid van het grootste belang zijn.

Bovendien, in de huidige digitale wereld waar de meeste applicaties met elkaar verbonden zijn, is het cruciaal om een dynamische configuratie te hanteren die zich kan aanpassen aan veranderingen. Dit kan bijvoorbeeld zijn wanneer u nieuwe microservices toevoegt of wanneer u bestaande services wilt schalen. Het dynamisch laden van configuraties zonder downtime is een van de meest indrukwekkende kenmerken van Traefik.

Configuratievoorbeeld voor dynamic config:

providers:

file:

directory: "/etc/traefik/dynamic/"

watch: trueDoor de watch optie in te schakelen, worden wijzigingen in de configuratie automatisch geladen zonder downtime.

4. Logging en Metrics voor Observability

Voor effectief beheer en probleemoplossing is het essentieel om inzicht te hebben in het verkeer en de prestaties van uw services. Traefik biedt uitgebreide logging- en metrics-mogelijkheden om deze observability te realiseren. Zonder de juiste logging en monitoring is het bijna onmogelijk om problemen en risico’s snel te identificeren en op te lossen, wat kan leiden tot frustratie bij gebruikers en negatieve impact op uw business.

Logging Configuratie:

log:

level: DEBUG

filePath: "/logs/traefik.log"

accessLog:

filePath: "/logs/access.log"

format: json

fields:

headers:

names:

User-Agent: keepDeze instellingen zorgen voor gedetailleerde logbestanden die kunnen worden geanalyseerd voor inzicht in het verkeer en het identificeren van potentiële problemen.

Metrics en Tracing met OpenTelemetry

In plaats van Prometheus biedt OpenTelemetry een flexibelere oplossing voor zowel metrics als distributed tracing. Dit maakt het mogelijk om logging, metrics en tracing naadloos te integreren met Elasticsearch.

tracing:

serviceName: traefik

otlp:

endpoint: "http://otel-collector:4317"

insecure: true

metrics:

openTelemetry:

address: "otel-collector:4318"Met deze configuratie kan Traefik observability-data naar OpenTelemetry sturen, die vervolgens kan worden geanalyseerd in Elasticsearch of andere monitoring-oplossingen.

Logging en Metrics naar Elasticsearch

In een toekomstige blogpost zullen we bespreken hoe de logging en metrics van Traefik verwerkt kunnen worden in Elasticsearch voor diepgaande analyse en visualisatie.

Takeaway

Door Traefik te configureren met automatische certificaatvernieuwing, strikte security headers en uitgebreide logging en metrics via OpenTelemetry, creëert u een robuuste en veilige omgeving voor uw applicaties. Deze instellingen helpen niet alleen bij het beschermen van uw services, maar bieden ook de nodige inzichten om de prestaties en betrouwbaarheid continu te monitoren en te verbeteren.